|

本文版权归作者 舞飞的枫叶 & Banner所有。

本版修正了以前版本中几处描述不严谨的几个地方。

本文已经制作成电子书,由PDF和CHM2种格式:

下载电子书

制作该文档的目的是为了方便广大计算机用户。在保留本版权信息的前提下,您可以自由地复制、转载本文档。但除非有作者书面许可,否则不能将本文档用于商业用途。作者Email:JimmyFan#FlagWare.net(#换成@), Banner#FlagWare.net(#换成@), 作者网站: www.FlagWare.net 。

安全在计算机行业中可能会是个永久的话题。2004年到2005年间,山东大学王小云教授攻破MD5,降低了SHA-1的安全强度,这更是引起了大家的关注。并且,随着网络技术的发展和普及,大家的网络安全意识也越来越强。因此,在这里对加密和安全的基础知识做一点入门性质的介绍,以便大家能对这方面有更准确的了解和把握,能更好地保护自己重要数据的安全。

本文侧重密码方面的基础知识的介绍。本文一直在逐步修改和完善。 如果哪位朋友在安全方面存在疑惑和问题,欢迎提出来,我们将尽力帮忙寻求解答,并丰富本文的内容,以便能帮助更多的人。如果本文存在问题和错误,也欢迎诸位给予批评指正。

1.请大家准备好,开工了

密码学的方法离我们并不遥远。它应用很广泛,在我们日常使用计算机的时候就会经常用到,只不过我们没有多加留意而已。比如我们启动Windows的时候,我们要输入口令,这个口令在系统中就是加密后保存的。在我们上网时,有些网站需要我们建立安全连接,这时也是在密码算法支持下进行的。在你的IE浏览器中,看一下工具->Internet选项->内容->证书,会发现密码技术其实早已在后台默默地为我们工作了。

密码算法有很多种。包括对称算法、非对称算法、消息摘要算法等。对称加密算法包括DES和AES等;非对称加密算法包括RSA、DSA、椭圆曲线算法等。

接下来将以逐条解释基本概念的形式对主要的密码安全技术做一个简单的介绍。

2.朴素的密码

“天王盖地虎,宝塔镇河妖……”大家一定在电影里看过土匪对暗号的场面。其实,土匪口中的“黑话”就是一种最朴素的密码。只不过这种密码过于简单,经不起密码学家的分析,非常容易破译。

3.凯撒密码

这是一个古老的加密方法,当年凯撒大帝行军打仗时用这种方法进行通信,因此得名。它的原理很简单,其实就是单字母的替换。让我们看一个简单的例子:“This is Caesar Code”。用凯撒密码加密后字符串变为“vjku ku Ecguct Eqfg”。看起来似乎加密得很“安全”。可是你可以尝试一下,把这段很难懂的东西每一个字母换为字母表中前移2位的字母……哦,结果出来了。

凯撒密码的字母对应关系:

A b c d e f g h i … x y z

C d e f g h I j k … z a b

4.rot13

ROT13是网络上常见的一种简单的“加密”方式。它是用字母表里a-m的字符来代替n-z,用n-z的字符来代替a-m字符。它的原理和凯撒密码非常类似。凯撒密码移了2位,而ROT13移了13位。ROT13通常作为简单的手段使得我们的电子信件不能被直接识别和阅读,也不会被那些匹配程序用通常的方法直接找到。

如"V Ybir lbh!" 这个句子实际上是"I Love you!"。

ROT13字母对应关系:

A b c d e f g h I … x y z

N o p q r s t u v … k l m

明白了吗?“解密”一下下面的内容:

jrypbxr gb jjj.syntjner.arg

5.受限密码

上面讨论的“加密”是非常简单的,简单到不用计算机的帮助就能手工破译,简单到只能防止3岁的小妹妹偷看你的文件 :-) 。

我们可以把这些算法变得更复杂,引入更多的变换、更多的交叉和扩散 …… 这样也许会更难破译些。但是,在这个基础上变得再复杂,也还跳不出“受限密码”的范畴。所谓“受限密码”,是指算法的安全性是建立在算法保密的基础上的。一旦算法泄漏,所加密的内容也就完全没有安全性可言了。我们前面讨论的算法就是有这个特点的。

算法泄漏的问题使得这类算法的应用范围受到很大的限制。基本上,现在已经没人用了。

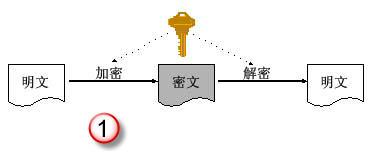

6.现代密码技术的开始:密钥与算法分离

受限密码一旦泄漏了算法,那么所有加密的内容都会曝露在光天化日之下。使用这样的方法来保护重要信息是很危险的。因此,密码学家提出了算法和密钥分离的思想。这是密码学的一个里程碑。

它的思想是,密码的安全性取决于一个密钥,而不是取决于一个算法。每条消息用一个Key加密,只要Key不泄露,消息就是安全的。即使算法公开了,也威胁不到消息的安全性。现代的密码算法,如3DES,AES等,都是属于这一类。后面我们将会对这些算法做简要的介绍。

7.澄清一个观念:通常没有绝对的信息安全

在介绍现代的密码和信息安全技术之前,有必要澄清一个观念:密码技术里所提到的信息安全性通常不是绝对的,它是一个相对的范畴。

一位密码学家曾经这样评论:如果你想让你的信息绝对安全的话,你得把你要保密的信息写下来装在保险柜里,把保险柜焊死,到太平洋海底某个不为人知的角落挖坑深埋,这样也许会接近绝对的安全。可是这样的安全是没有用的,因为这并不能让需要信息的人得到它。所以,这种“安全”是没有用的。实际上,这不能叫做“信息安全”,把它叫做“信息隐藏”也许更为合适。

我们所讨论的信息安全,是有使用价值的信息安全。这种安全是相对的安全。

不过“相对安全”并不意味着不安全。我们日常生活中用的锁其实也是相对的安全。事实上,密码算法的安全强度要比平常的锁的安全强度高出很多倍。

8.相对的安全

在数学家香农(Claude E.Shanon)创立的信息论中,用严格的数学方法证明了这么一个结论:一切密码算法,除了一次一密以外,在理论上都是可以破解的。这些密码算法,包括现在的和过去的,已知的和未知的,不管它多么复杂、多么先进,只要有足够强大的计算机,有足够多的密文,一定可以破译。

那么就产生了这样一个问题:既然这样,那密码还有什么用呢?

这就是为什么我们要讨论相对安全的原因。

前面提到了,一切密码,理论上都是可以破译的。但是,只有在拥有足够强大的计算机的情况下才有可能破译。在实际上,也许并不存在这么强的计算机。如果破译一个算法需要现在最强的计算机运算几百年,那么这样的算法即使理论上可以破译,在实践中也还是有实用价值的。

因此,我们可以这样理解相对安全的观念:假如一条信息需要保密10年,如果要花20年的时间才能破解它,那么信息就是安全的。否则就不安全。

在现实中,能获得的计算能力在一定程度上与付出的经济代价成比例。因此,也可以从经济的角度来衡量安全程度。假如一条信息价值一百万元,如果需要要花1000万元的代价才能制造出足够强的计算机来破解它,那它就是安全的。但是,如果信息价值1000万,用100万元就能获得足够的计算能力来破解它,那么它就是不安全的。

9.一次一密

前面提到除了一次一密以外,其它的密码理论上都是可以破解的。那么什么是一次一密呢?一次一密就是每一次加密都使用一个不同的密钥(废话,和没说一样J)。严格的说,满足以下条件的密码才是真正的一次一密:

a、密钥是随机产生的,并且必须是真随机数,而不是伪随机数;

b、密钥不能重复使用;

c、密钥的有效长度不小于密文的长度。

一次一密是最安全的加密算法,双方一旦安全交换了密钥,之后交换信息的过程就是安全的。这种算法一直在一些要求高度机密的场合使用,据说美国和前苏联之间的热线电话、前苏联的间谍都是使用一次一密的方式加密的。不管有多强的超级计算机,不管超级计算机工作多久,也不管多少人,用什么方法和技术,具有多大的计算能力,都不可能破解用一次一密方法加密的信息,除非回到那个时代拿到他用过的密码本(也就是密钥)。前苏联间谍用一次一密方法加密过的信息将成为永久的谜。

10.对称算法的概念

所谓对称算法就是指加密和解密过程均采用同一把密钥。如DES,3DES,AES等算法都属于对称算法。下面会对这几种有代表性的算法一一做介绍。

出处:蓝色理想

责任编辑:moby

上一页 下一页 关于加密和安全v0.94 [2]

◎进入论坛计算机技术版块参加讨论

|